La sicurezza degli asset informatici, intesa come la protezione dei sistemi informatici di una società, non esiste senza una politica della security. Senza una cultura legata alle entità aziendali materiali e immateriali.

Vale a dire: senza un disegno strategico, senza un’organizzazione della riservatezza e una cura dell’integrità delle informazioni.

Definizione di sicurezza informatica

La sicurezza è quel ramo dell’informatica che analizza le vulnerabilità, i rischi e la conseguente protezione di un sistema aziendale. Comprende i dati che conserva al proprio interno e quelli che vengono scambiati tra gli utenti durante le comunicazioni.

La protezione messa in atto, si avvale di misure di tipo organizzativo e tecnologico che sono in grado di:

- Riservare l’accesso solo agli utenti che ne hanno l’autorizzazione

- Offrire una disponibilità dei servizi in base al tipo di utente, con una considerazione delle tempistiche e delle modalità previste per quell’utente

- Prevedere l’oscuramento in caso necessario

- Controllare la correttezza dei dati scambiati

- Garantire protezione del sistema dagli attacchi di cyber criminali

Inoltre, la sicurezza informatica è legata a diversi aspetti della vita aziendale. Per esempio, parliamo di sicurezza degli asset aziendali anche nel caso di applicativi, di dati e informazioni, a livello di rete.

Lo stato attuale della sicurezza degli asset informatici

Oggigiorno funziona così: le aziende ci chiamano, hanno bisogno di recuperare i dati persi dopo un attacco informatico e, già che se ne sta parlando, vogliono avere un suggerimento circa una soluzione tecnologicamente avanzata per evitare che questo stesso problema si riproponga.

- Iniziare a pensare alla cyber security solo quando si presenta un problema, è sbagliato.

- Investire in strumenti e software senza aver prima progettato una strategia di sicurezza per i tuoi asset aziendali, non ti protegge da nessun criminale del web.

Il mondo tecnologico si sviluppa molto più in fretta di quanto, invece, un’azienda possa fare nell’ambito della cyber security. La sfida più importante, è quella di stilare delle best practice interne, di vivere la sicurezza degli asset e dei dati informatici come un processo strutturato a supporto dell’investimento hardware e software che si tende fare.

Come scrivere le best practice per la sicurezza dei tuoi asset aziendali?

Ci sono alcuni passaggi fondamentali, che possiamo considerare delle tappe obbligate, nel percorso che porta la tua azienda verso una corretta strategia di protezione dei sistemi e delle informazioni.

Ricorda che, la sicurezza informatica, non passa solo da ciò che è tangibile: molto spesso basta una piccola distrazione da parte di un utente per cadere nella trappola di qualche malintenzionato.

Governance

La Governance è l’insieme di regole e procedure che riguardano la gestione dei processi produttivi. La conoscenza approfondita dei tuoi asset aziendali e delle connessioni che ci sono fra loro è imprescindibile.

Solo così ti sarà possibile individuare le criticità e intervenire nel minor tempo possibile.

E i test per valutare il rischio, sono operazioni che vanno programmate periodicamente: le minacce informatiche mutano e crescono in modo continuo.

Gestione del perimetro di sicurezza

Un’ampia visibilità su tutto ciò che avviene all’interno del tuo perimetro fisico e virtuale, è il primo passo per individuare in tempi brevi eventuali criticità ed intervenire secondo le policy di contenimento e ripristino.

Quali punti considerare per stilare la tua policy di sicurezza aziendale?

- Network Security

Firewall, SSL, VPN e ogni apparato interno ed esterno all’azienda: questi sono i primi attori che entrano in scena nel bloccare le potenziali minacce - Content Security

Il controllo di tutte quelle informazioni in entrata e uscita, in download e upload. Dalla gestione dei contenuti, si può procedere allo sbarramento degli stessi in caso di cyber attacco - Datacenter & Cloud security

Comprende i servizi di sicurezza dell’azienda, legati alla sfera virtuale. In quest’area rientrano ad esempio: Vulnerability Protection, un sistema di protezione per le vulnerabilità dei dispositivi in grado di connettersi alla rete aziendale centrale; Log Management, le attività di registrazione degli eventi effettuate da un utente in un sistema informatico. - Identity & Access Management

Sono le attività che gestiscono l’identità digitale e le modalità di accesso degli utenti. Un esempio: proteggere l’accesso agli asset critici solo a coloro che hanno le credenziali corrette, magari crittografate. - Application security

Parliamo della sicurezza di strumenti che analizzano il traffico web e proteggono le applicazioni.

Awareness

La tecnologia da sola non basta. Come prima fase possiamo prendere in considerazione gli strumenti che abbiamo e fare in modo che siano settati correttamente e che collaborino tra di loro all’obiettivo comune: la sicurezza degli asset aziendali.

Dopodiché, delle best practice degne di questo nome, devono assolutamente tenere contro del fattore umano.

Rendere consapevoli gli utenti dei rischi e delle minacce a cui si va incontro quotidianamente.

Gli strumenti a cui affidiamo le nostre informazioni, e quelle dei nostri clienti, sono i primi obiettivi nel mirino di cyber criminali. Pensiamo ad esempio al centralino telefonico, o alle e-mail che spediamo e riceviamo. Basta una piccola distrazione per consentire ad un attacco di “bucare” il perimetro di sicurezza aziendale.

Questo tipo di sensibilità si può trasmettere all’utente attraverso corsi e attraverso la condivisione di articoli e approfondimenti legati a questo tema.

Un discorso che non vale solo per gli utenti, ma che interessa tutta la supply chain: fornitori esterni, e clienti che devono adeguarsi al livello di sicurezza dei tuoi sistemi informatici.

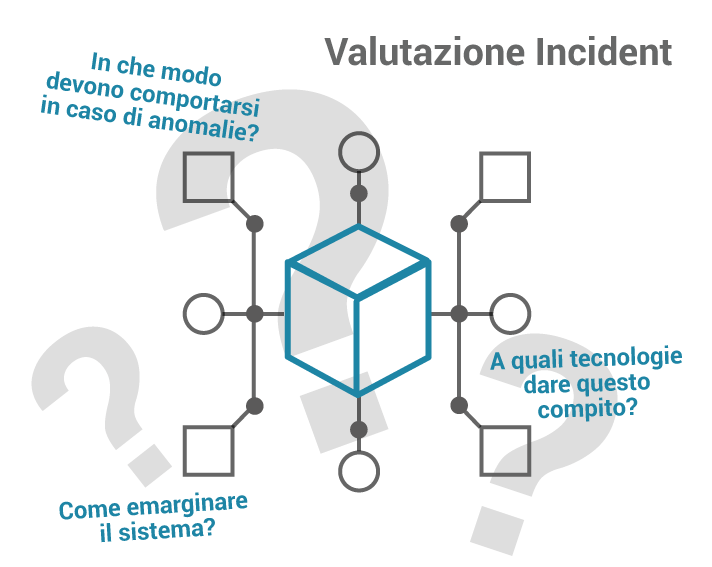

Valutazione Incident

Nella fase di Governance abbiamo anticipato quanto sia necessario che le operazioni di test vengano ripetute nel tempo per garantire un lavoro ottimale degli strumenti incaricati di garantire la sicurezza dei sistemi.

Nella fase di Incident è necessario specificare questi processi, entrare nel dettaglio degli step e delle soluzioni che monitorano la nostra infrastruttura.

In che modo devono comportarsi in caso di anomalie?

Come emarginare il sistema?

A quali tecnologie dare questo compito?

Le risposte a queste domande ti permette di avere ben chiaro in che modo intervenire, oltre che a comprendere come si è potuto verificare quel determinato disguido.

Compliace

Tutte le normative e le leggi che regolamentano le attività di sicurezza, gli standard nazionali ed internazionali da rispettare a cui bisogna essere conformi.

Panoramica degli attacchi più importanti

Nel 2019 sono stati 1.670 gli attacchi cyber, il 7,6% in più rispetto alla situazione del 2018. Il crimine sul web tende a peggiorare, ed il mezzo più utilizzato è il malware.

I malware sono quei software che si stabilizzano nei computer, nei dispositivi mobile e anche nelle reti aziendali con l’obiettivo di rubare i dati personali. Spiano le loro vittime e, naturalmente, danneggiano i sistemi di cui sono ospiti.

È stato riscontrato un +44% di attacchi con questa tecnica, di cui il ransomware ne rappresenta il 46%. A seguire tecniche un po’ meno conosciute come social engineering e phishing.

“È arrivato a spingere Stati come la Louisiana a richiedere la dichiarazione di emergenza nazionale, ma le singole vittime non hanno avuto impatti gravi rispetto ad altre categorie”, sottolinea Zapparoli Manzoni, membro del Consiglio Direttivo di Clusit.

Il rapporto Clusit 2020, dunque, mette in evidenza ancora una volta l’impennata che stanno avendo gli attacchi alla sicurezza informatica, e la facilità con cui ottengono successo.

In questo quadro generale, organizzare ed applicare una politica dettagliata che possa garantire la sicurezza degli asset aziendali, è il primo atto e il più completo per salvaguardare i tuoi dati, quelli dei tuoi dipendenti e fornitori, e anche quelli dei tuoi clienti. Loro sono il core business della tua azienda.